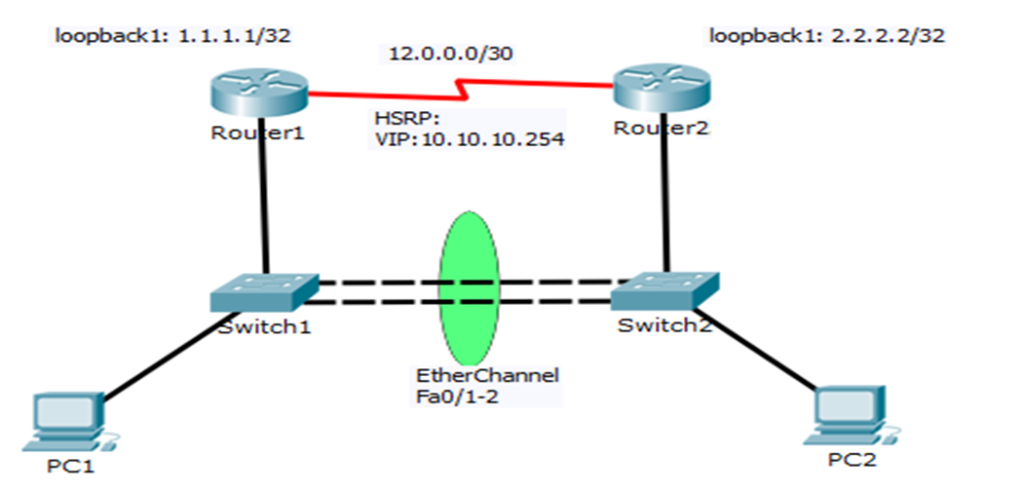

Topológia:

1. EtherChannel:

Technológia, ktorá umožňuje spojiť viacero fyzických rozhraní do jedného logického za účelom vytvorenia prenosového kanála s vyššou priepustnosťou.

Switch1(config)# int ra fa0/1-2

Switch1(config-if)#channel-group 1 mode {active|passive|desirable|auto}

Pozn.: Po vytvorení etherchannelu konfigurujeme logické rozhranie (portChannel). Príkazy aplikované v tomto rozhraní sú automaticky aplikované na všetky fyzické rozhrania daného etherchannelu.

Switch1(config)#interface portchannel 1

Switch1(config-if)#…

Konfiguráciu je možné overiť použitím týchto príkazov:

Switch1#show etherchannel [summary]

Switch1#show etherchannel 1 portchannel

2. Bezpečnostné mechanizmy v LAN sieťach:

Konfigurácia bezpečnosti na prepínačoch pozostáva z konfigurácie nasledujúcich mechanizmov, ktoré riešia útoky smerujúce na rozhrania, VLAN a protokoly DHCP, ARP a STP.

a) Port-Security:

Prvým spôsobom na zabezpečenie rozhraní je vypnutie nevyužitých rozhraní, čo je možné dosiahnuť príkazom shutdown. V prípade potreby vypnutia väčšieho rozsahu rozhraní je možné využiť príkaz range, ktorý umožňuje konfigurovať viacero rozhraní naraz. Konfigurácia vypnutia prvých 10 FastEthernetových rozhraní by vyzerala nasledovne:

S1(config)# interface range fa0/1 – 10

S1(config-if-range)# shutdown

Port-Security predstavuje mechanizmus umožňujúci zabezpečiť prístup do siete na prepínačoch. Obmedzujeme ním počet MAC adries, definujeme povolené MAC adresy a v prípade porušenia sa vykoná istá operácia na základe nakonfigurovaného módu narušenia.

Módy pri narušení sú:

- Protect – zahodí nepovolenú komunikáciu

- Restrict – zahodí nepovolenú komunikáciu a vygeneruje správu o porušení

- Shutdown – pri prijatí rámca, ktorý porušuje bezpečnostnú konfiguráciu uvedie dané rozhranie do stavu Error-disabled (Softvérovo vypnuté rozhranie – rozhranie prestane preposielať dáta a v prípade potreby jeho zapnutia je potrebné zadať najskôr príkaz shutdown a následne no shutdown)

Port-Security je možné konfigurovať len na rozhraniach, ktoré sú typu access alebo trunk. Nie je možné konfigurovať port-security na rozhraniach, ktoré sú z pohľadu protokolu DTP v móde dynamic. Nasledujúca konfigurácia znázorňuje konfiguráciu port-security na rozhraní Fa0/1. Dobrým zvykom je zapnúť port-security až po nastavení všetkých požadovaných parametrov. V opačnom prípade sa zapne port-security s štandardným nastavením (max. 1, sticky je vypnuté, mód narušenia je shutdown, aging typ je Absolute a aging time je 0 mins čo znamená, že naučená MAC adresa neexpiruje).

SW1(config)#int fa0/1

SW1(config-if)#switchport port-security maximum 1

SW1(config-if)#switchport port-security mac-address < mac_adresa >

SW1(config-if)#switchport port-security mac-address sticky

SW1(config-if)#switchport port-security violation {shutdown|restrict|protect}SW1(config-if)#switchport port-security aging { static | time time | type {absolute | inactivity}}

SW1(config-if)#switchport port-security

Bezpečné MAC adresy sa prepínač môže naučiť staticky, dynamicky po prijatí rámcov. Pri využití kľúčového slova sticky sa dynamicky naučené MAC adresy automaticky zapíšu do bežiacej konfigurácie. Výhodou je to, že pri reštarte zariadenia nedôjde k vymazaniu bezpečných MAC adries.

Aging slúži na nastavenie času a spôsobu expirácie bezpečných MAC adries, kde je možné využiť nasledujúce kľúčové slová:

- Static = nastavenie expirácie staticky naučených MAC adries

- Time = definuje čas, po ktorom dôjde k expirácií

- Type = určuje typ expirácie

- absolute = expirácia po definovanom čase expirácie

- inactivity = expirácia po definovanom čase pre neaktívnu komunikáciu

Príkazy na overenie konfigurácie port-security sú:

S1# show port-security

S1# show port-security interface fastethernet 0/1S1# show port-security address

b) Mechanizmy na zabránenie VLAN Hopping útoku:

VLAN hopping útok je možné realizovať vyjednaním trunk rozhrania na miestach, kde nie je želaný alebo útokom tzv. dvojitého značkovania v prípade, ak je natívna VLAN rovnaká ako dátová VLAN, v ktorej sa nachádza útočník.

Odporúčané kroky na zabránenie týmto útokom sú:

- Vypnúť dynamické vyjednávanie trunk rozhraní

- Vypnutie DTP príkazom switchport nonegotiate

- Statická konfigurácia access rozhrania

- Vypnutie nepoužívaných rozhraní a ich priradenie do VLAN, ktorá nie je používaná.

- Nastavenie natívnej VLAN na trunk rozhraní na VLAN, ktorá nie je použitá na prenos dát. Pre tento účel je možné použiť príkaz: switchport trunk native vlan 999

c) Mechanizmy na zabránenie DHCP útoku:

Na zamedzenie DHCP útokom sa využíva DHCP snooping mechanizmus. Po spustení tohto mechanizmu sú štandardne všetky rozhrania v stave untrusted. Untrusted rozhrania sú schopné prenášať len DHCP Discover a Request správy, ktoré sú bežné pre koncového používateľa. Tento typ rozhrania neposiela správy typické pre DHCP server. Rozhrania smerujúce k DHCP serveru a do zvyšku infraštruktúry je potrebné konfigurovať ako trust. Tiež je možné nakonfigurovať max. počet DHCP správ za sekundu, ktoré je možné odoslať cez untrust rozhranie. Pri konfigurácií je tiež potrebné definovať, pre ktoré VLAN bude aplikovaný DHCP snooping mechanizmus. Po pridelení sieťových nastavení sa tvorí tzv. DHCP snooping binding tabuľka, ktorá v sebe nesie informáciu o MAC a IP adrese nachádzajúcej sa za rozhraním. Táto tabuľka sa využíva pri ďalších bezpečnostných mechanizmoch. Konfigurácie DHCP snoopingu na rozhraní Fa0/2 pre VLAN 10 a 20 s obmedzením prijatia max. množstva DHCP správ za sekundu na 100 by vyzerala nasledovne:

S1(config)# ip dhcp snooping

S1(config)# interface f0/1

S1(config-if)# ip dhcp snooping trust

S1(config-if)# exit

S1(config)# interface f0/2

S1(config-if-range)# ip dhcp snooping limit rate 100

S1(config-if)# exit

S1(config)# ip dhcp snooping vlan 10,20

Pozn.: Rozhranie Fa0/1 je rozhranie, za ktorým sa nachádza DHCP server.

Tabuľku vytvorenú po prijatí DHCP nastavení je možné zobraziť príkazom show ip dhcp snooping binding.

d) Mechanizmy na zabránenie ARP útoku:

Útok spočíva v odosielaní tzv. Gratuitous ARP správ, v ktorých je ako MAC adresa, adresa útočníka a IP adresa je adresa brány. Ide o typ nevyžiadanej ARP správy, ktorá ma aktualizovať ARP tabuľky koncových zariadení za účelom posielania správ na útočníkove zariadenie. Obranou voči tomu útoku je využitie mechanizmu Dynamic ARP Inspection (DAI), ktoré na základe DHCP snooping binding databázy kontroluje ARP požiadavky na Untrust rozhraniach. Konfigurácia pre VLAN 10 by vyzerala nasledovne:

S1(config)# ip dhcp snooping

S1(config)# ip dhcp snooping vlan 10

S1(config)# ip arp inspection vlan 10

S1(config)# interface fa0/24

S1(config-if)# ip dhcp snooping trust

S1(config-if)# ip arp inspection trust

Rozhranie Fa0/24 je pripojené k DHCP serveru.

V rámci DAI je možné definovať aké parametre sa majú kontrolovať v prijatej ARP požiadavke vzhľadom k tabuľke DHCP binding a vzhľadom MAC adrese zdroja v ARP požiadavke.

S1(config)# ip arp inspection validate src-mac dst-mac ip

Príkaz ip arp inspection sa prepisuje, preto v prípade kontroly viacerých atribútov je potrebné tieto atribúty zapísať za sebou v rámci jedného príkazu.

e) Mechanizmy na zabránenie STP útoku:

Medzi mechanizmy patriace na ovplyvňovanie správania sa STP je možné zaradiť PortFast a BPDU Guard. PortFast spôsobí, že rozhranie automaticky prechádza do stavu Forwarding. Mechanizmus BPDU Guard spôsobí, že v prípade prijatia BPDU uvedie rozhranie do stavu Err-Disable.

S1(config)# interface fa0/1

S1(config-if)# spanning-tree bpduguard enable

S1(config-if)# spanning-tree portfast

S1(config)# spanning-tree portfast bpduguard default

S1(config)# spanning-tree portfast default

Verzia príkazov Defailt spôsobí v prípade PortFast mechanizmu jeho spustenie na všetkých access rozhraniach. V prípade BPDU Guard spustí tento mechanizmus na všetkých PortFast rozhraniach.

Ďalšie ochranné mechanizmy, ktoré sú nad rámec Bridge kurzu sú BPDU Filter, ktorý spôsobí filtrovaniu BPDU správ (nebudú odosielané rozhraním) a RootGuard, ktorý spôsobí zahadzovanie tzv. superior (lepších) BPDU na rozhraní.