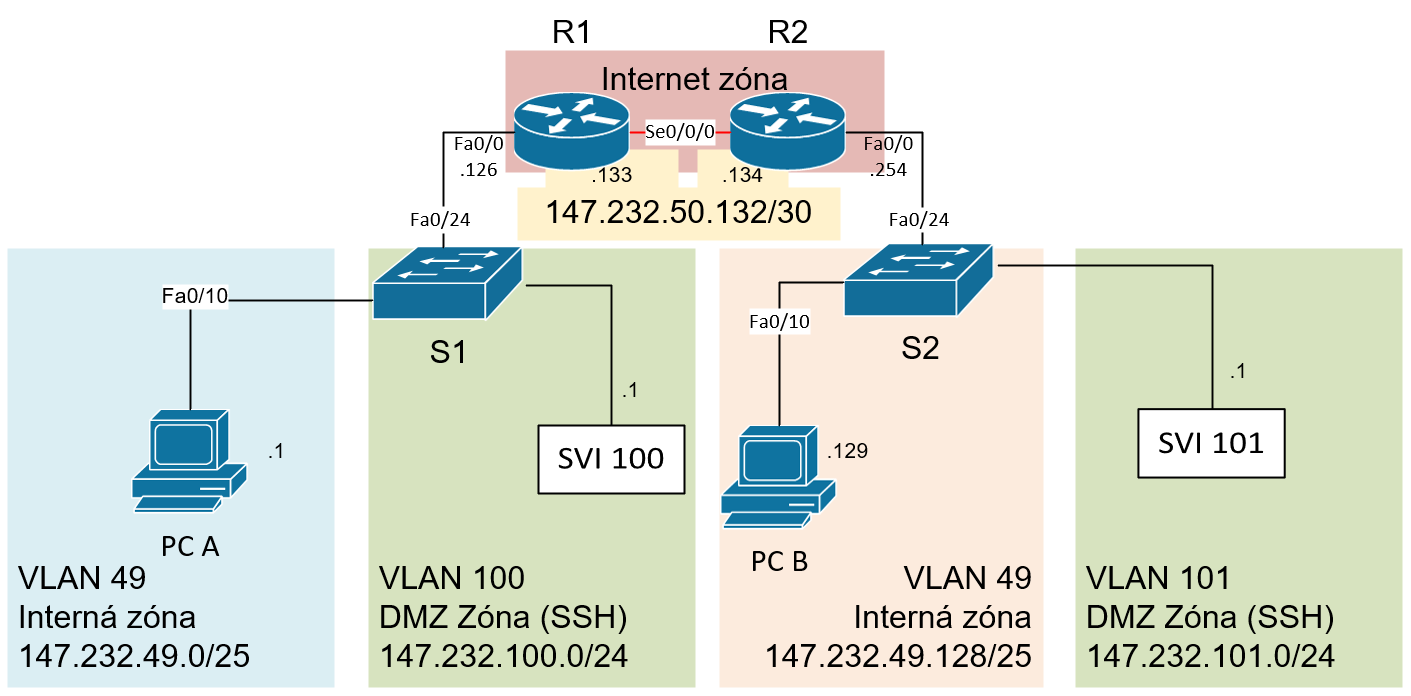

Topológia pre reálne zariadenia v laboratóriu

Pozn.: V závislosti na zariadení na ktorom pracujete môže byť LAN rozhranie smerovača buď gi0/0 alebo fa0/0, podobne se0/0/0 alebo se1/0/0. Dostupné rozhrania zistite cez show ip interface brief. Následne tomu prispôsobujete aj topológiu.

Alternatívna topológia pre Cisco PT

Vysvetlenie: Developeri neumožnili pridať subrozhranie do zóny. V tejto topológii nie sú subrozhrania (namiesto Fa0/0.48 je Fa0/0 a namiesto Fa0/0.100 resp. 0/0.101 je Fa0/1) a SVI na prepínači je VLAN 1. V tejto topológii nekonfigurujete žiaden trunk, ani VLAN.

Chyby v cvičení nahlasujte na ondrej.kainz@cnl.sk.

A. Konfigurácia zariadení

- Nakonfigurujte smerovače R1 a R2 podľa topológie vyššie. Konfigurácia pozostáva z nastavenia hostname, konfigurácie rozhraní s IPv4 adresou podľa topológie. Pozor, nastavujete aj subrozhrania Fa0/0.49 a Fa0/0.100 resp. 0/0.101, teda ide o konfiguráciu smerovača na paličke (angl. router-on-a-stick).

- Nakonfigurujte prepínače S1 a S2, rozhranie Fa0/24 bude nastavené ako trunk. Fa0/10 ako VLAN 49. Vytvorte aj SVI rozhranie 100 resp. 101. Nastavte aj predvolenú bránu.

- Na prepínačoch nakonfigurujte SSH pripojenie pre 5 paralelných pripojení. Doménové meno sk. Dĺžka kľúča 1024. Používateľské meno admin a bezpečné heslo sshheslo, úroveň privilégií 15.

- Nastavte statickú IP adresy na PC.

- Otestujte SSH na lokálny prepínač.

B. Nakonfigurujte dynamický smerovací protokol OSPF (IPv4):

- Použitím príkazu ip ospf 1 area 0 zaveďte priamo pripojené siete do smerovacieho protokolu na rozhraniach (pri smerovači na paličke sa konfigurujú subrozhrania):

(config-if)# ip ospf 1 area 0

- Rozhrania smerujúce do LAN nastavte ako pasívne:

(config-router)# passive-interface fa0/0.XXX

Pozn.: Za XXX dosaďte číslo subrozhrania.

- Overenie vytvorenia OSPF susedstva:

# show ip ospf neighbor

- Overenie naučených nových smerov cez OSPF (príznak v smerovacej tabuľke O):

# show ip route

Overenie konektivity: Realizujte ping a následne SSH na prepínač suseda. Ak nefunguje pokúste sa realizovať ping na lokálnu bránu suseda.

C. ZPF

ZPF (angl. zone-based policy firewall) predstavuje flexibilný model pre vytvorenie firewallu. Rozhrania sú priradené do zón a na prevádzku medzi zónami sa realizuje kontrola (angl. inspection policy). Class mapy definujú, aká prevádzka sa má kontrolovať, zatiaľ čo policy mapy definujú akciu (permit, deny, inspect), ktorá sa má vykonať na vybranej prevádzke. Kontrolu (angl. inspection policy) možno aplikovať na viacero zónových párov (napr. privátny na verejný, verejný na privátny, alebo DMZ na verejný). Pozn.: DMZ je tzv. demilitarizovaná zóna, predstavuje podsieť, ktorej služby sú väčšinou dostupné aj z internetu, privátna sieť teda ostáva chránená.

Smerovač sa teda bude správať nie len ako smerovač, ale aj ako firewall.

Rozhranie Serial 0/0/0 simuluje pripojenie do internetu. Ako verejná sieť predstavuje nedôveryhodnú sieť. Rozhranie FastEthernet 0/0.49 je pripojené k internej sieti, do ktorej majú prístup len autorizovaní používatelia. Sieť je považovaná za dôveryhodnú. Rozhranie FastEthernet 0/0.100 resp. 0/0.101 predstavuje DMZ zónu, ktorá umožní pripojenie na SSH prepínača.

Cieľ ZPF konfigurácie:

- Žiadna prevádzka iniciovaná z internetu by nemala byť možná do internej alebo DMZ siete (okrem SSH).

- Internetová prevádzka, ktorá bola iniciovaná v internet sieti a vracia sa spať do siete by mala byť povolená.

- Zariadenia v internej sieti sú považované za dôveryhodné a majú povolený akýkoľvek typ prenosu (TCP, UDP alebo ICMP).

- Zariadenia, resp. SVI rozhranie, v DMZ zóne sa považujú za nedôveryhodné a povoľuje sa tam len SSH pripojenie iniciované z internetu.

- Medzi internou sieťou a DMZ je povolené len SSH spojenie, ale iniciované len v privátnej sieti.

D. Vytvorenie security zón

Security zóna je skupina rozhraní s podobnými bezpečnostnými vlastnosťami a požiadavkami. Smerovač môže mať napríklad dve rozhrania pripojené do interných sietí a tie je možné dať pod jednu zónu – Internú zónu. Na smerovači máte zapojené tri rozhrania, každé s rozhraní má vlastné bezpečnostné požiadavky, vytvoria sa teda tri security zóny – INTERNA, DMZ a INTERNET:

(config)# zone security INTERNA

(config)# zone security DMZ

(config)# zone security INTERNET

E. Vytvorenie security politík (angl. security policies) – class a policy máp

V tomto kroku sa vytvoria class mapy, ktoré určia prevádzku záujmu a následne policy mapy, ktoré povedia, čo sa s tou prevádzkou urobí.

Vytvoríme class mapy. Prv pre Internú zónu, teda z INTERNA zóny do zóny INTERNET:

(config)# class-map type inspect match-any CM_INTERNA_PROTOKOLY

(config-cmap)# match protocol tcp

(config-cmap)# match protocol udp

(config-cmap)# match protocol icmp

Následne vytvoríme class mapu pre DMZ zónu, teda pre protokol SSH do DMZ zóny:

(config)# class-map type inspect match-any CM_DMZ_SSH

(config-cmap)# match protocol ssh

Ďalej budeme vytvárať policy mapy. Prvá mapa bude pre internú sieť INTERNA_DO_INTERNETU, v policy mape využijeme vytvorenú class mapu INTERNA_PROTOKOLY:

(config)# policy-map type inspect PM_INTERNA_DO_INTERNETU

(config-pmap)# class type inspect CM_INTERNA_PROTOKOLY

(config-pmap-c)# inspect

Totožný postup sa aplikuje aj pre policy mapu SSH_DO_DMZ:

(config)# policy-map type inspect PM_SSH_DO_DMZ

(config-pmap)# class type inspect CM_DMZ_SSH

(config-pmap-c)# inspect

F. Vytvorenie zónových párov (angl. zone pairs)

Cez zone pairs je možné určiť politiku firewall (jednosmernú) medzi dvoma zónami. Pre každý smer je potrebné definovať vlastný zone pair, napr. z Internetu do privátnej siete a z privátnej siete do internetu.

Vytvoríme tri zone pairs, z INTERNA do INTERNET, z INTERNA do DMZ a z INTERNET do DMZ.

(config)# zone-pair security ZP_INTERNA_DO_INTERNETU source INTERNA destination INTERNET

(config)# zone-pair security ZP_INTERNA_DO_DMZ source INTERNA destination DMZ

(config)# zone-pair security ZP_INTERNET_DO_DMZ source INTERNET destination DMZ

Kontrola konfigurácie zone-pair:

# show zone-pair security

G. Nasadenie security politík (angl. security policies)

V tomto kroku sa nasadenie policy mapy na zone pair:

(config)# zone-pair security ZP_INTERNA_DO_INTERNETU source INTERNA destination INTERNET

(config-sec-zone-pair)# service-policy type inspect PM_INTERNA_DO_INTERNETU

(config)# zone-pair security ZP_INTERNA_DO_DMZ source INTERNA destination DMZ

(config-sec-zone-pair)# service-policy type inspect PM_SSH_DO_DMZ

(config)# zone-pair security ZP_INTERNET_DO_DMZ source INTERNET destination DMZ

(config-sec-zone-pair)#service-policy type inspect PM_SSH_DO_DMZ

Kontrola konfigurácie:

# show zone-pair security

Rozšírené informácie o konfigurácie:

# show policy-map type inspect zone-pair

H. Priradenie rozhraní k príslušným zónam

(config)# interface se0/0/0

(config-if)# zone-member security INTERNET

(config)# interface fa0/0.49

(config-if)# zone-member security INTERNA

R1(config)# interface fa0/0.100

R1(config-if)# zone-member security DMZ

R2(config)# interface fa0/0.101

R2(config-if)# zone-member security DMZ

Overenie priradenia:

# show zone security

I. Otestovanie funkcionality

Ping z PC na bránu, by mal byť funkčný.

Ping z PC v sieti 147.232.49.0/25 na PC v sieti 147.232.49.128/25, by nemal byť funkčný.

SSH z PC vo vlastnej LAN na prepínač vo vlastnej LAN. Pripojenie by malo byť funkčné.

SSH z PC vo vlastnej LAN na prepínač v susednej LAN. Pripojenie by malo byť funkčné.

Ping z PC v sieti 147.232.49.0 na prepínač, by nemal byť funkčný.